根據(jù)CNVD白帽子報告的情況���,近期CNVD組織專項行動���,組織CNCERT各分中心重點對境內(nèi)1800余個受Java反序列化漏洞(CNVD-2015-07556���,對應(yīng)CVE-2015-4852)影響的Weblogic服務(wù)器進(jìn)行了技術(shù)核驗和通報處置?����,F(xiàn)將有關(guān)情況通報如下:

一�����、漏洞報告情況

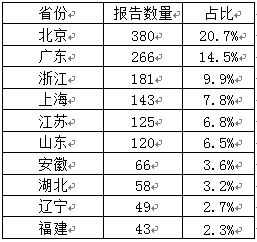

5月底���,CNVD白帽子(ID:z_zz_zzz)提交了漏洞報告����。其采用技術(shù)檢測手段(已進(jìn)行無害化處理)對境內(nèi)約12000個采用Weblogic作為容器軟件的服務(wù)器IP進(jìn)行檢測���,存在Java反序列化漏洞的服務(wù)器IP為1925個(漏洞影響比例約為16.0%)�����。此外�,白帽子在所述1900余個服務(wù)器上對常見網(wǎng)站后門(Webshell)程序進(jìn)行排查����,發(fā)現(xiàn)有620余臺服務(wù)器已被黑客入侵植入網(wǎng)站后門,實施遠(yuǎn)程控制。CNVD對所述IP服務(wù)器進(jìn)行排查��,共核實有1835個IP位于中國大陸地區(qū)�,按省份位居前十位的分別是:

表 漏洞報告涉及IP數(shù)量按省份統(tǒng)計TOP 10

二、漏洞處置情況

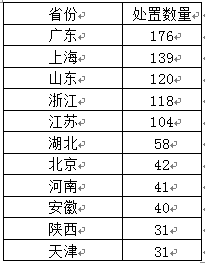

接到報告后����,CNVD組織CNCERT各分中心啟動專項工作。通過對所述1835個IP進(jìn)行技術(shù)核驗��,共確認(rèn)1425個服務(wù)器IP仍受漏洞影響(驗證漏洞不存在的情形受到IP不可達(dá)�、連接超時或已有防護(hù)措施等因素影響)�����。CNCERT各分中心積極組織當(dāng)?shù)鼗A(chǔ)電信企業(yè)以及通過自有渠道聯(lián)系服務(wù)器IP所屬用戶單位進(jìn)行協(xié)調(diào)處置����,截至6月11日,CNCERT各分中心共組織向1176個IP所屬用戶單位通報了漏洞情況���,并建議用戶排查清除后門植入等入侵痕跡���。后續(xù)CNVD將進(jìn)一步跟蹤和核驗用戶單位處置情況。

表 處置漏洞IP數(shù)量按省份統(tǒng)計TOP 10

附:參考鏈接:

http://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/#jboss

http://www.cnvd.org.cn/flaw/show/CNVD-2015-07556