信息來源:Free Buf

背景

皮爾茲是全球最大的自動化設備生產(chǎn)商之一,總部位于德國��,在全球有24家子公司和眾多合作伙伴�����,其在中國的總部位于上海���,并在北京和廣州設有子公司,國內(nèi)業(yè)務非常廣泛���。

從2019年10月13日起��,由于受到了BitPaymer勒索病毒的攻擊��,該公司在全球范圍內(nèi)的所有服務器和PC工作站�����,包括通信設施���,都受到了影響。

為預防起見�����,該公司切斷了所有的網(wǎng)絡連接,并阻止外部對公司網(wǎng)絡的訪問�,同時Pilz員工花了三天時間才恢復電子郵件服務的訪問,又花了三天才恢復其國際電子郵件服務�����,直到21日才恢復對產(chǎn)品訂單和交貨系統(tǒng)的訪問���。

據(jù)悉其生產(chǎn)能力沒有收到太大的影響��,但是其訂單系統(tǒng)無法正常工作��,無法提交訂單和檢查客戶狀態(tài),在全球76個國家或地區(qū)的所有業(yè)務都收到了影響���,截止到發(fā)稿為止����,接受訂單信息依然是通過電子郵件按照順序進行人工處理���。

鑒于此事件對工業(yè)界影響較大�,奇安信病毒響應中心在對BitPaymer勒索軟件進行分析后,結(jié)合以往其背后的團伙攻擊事件時間線進行總結(jié)�,同時對勒索代碼進行簡單分析。

攻擊歷史

把時間線向后推�,這并不是BitPaymer第一次搞出大新聞,自從2017年被發(fā)現(xiàn)以來其團伙主要針對大型公司��,行業(yè)涉及金融���,農(nóng)業(yè)�����、科技和工控等多個行業(yè)���。主要攻擊各個行業(yè)的供應鏈解決方案提供商:

2017年通過RDP爆破的方式攻擊蘇格蘭醫(yī)院,導致業(yè)務系統(tǒng)癱瘓�。

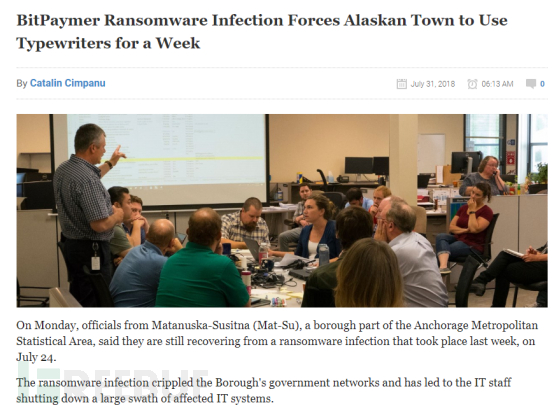

2018年通過Dridex僵尸網(wǎng)絡攻擊美國阿拉斯加自治市馬塔努斯卡-蘇西塔納。導致政府網(wǎng)絡癱瘓��,打字機等相關(guān)設備無法使用�����。

到了2019年����,從四月份開始活躍��,一直持續(xù)至今���,投遞方式依然依賴于Dridex僵尸網(wǎng)絡,且這幾起勒索事件發(fā)生的事件都在周末����。

四月份時攻擊美國最大的飲料供應商之一,亞利桑那飲料公司�����,有數(shù)百臺服務器收到了感染�����,同時還感染了Exchange服務器導致電子郵件服務出現(xiàn)了問題����,一周之內(nèi)無法處理客戶訂單�,只能人工處理。

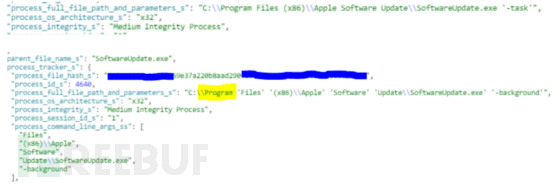

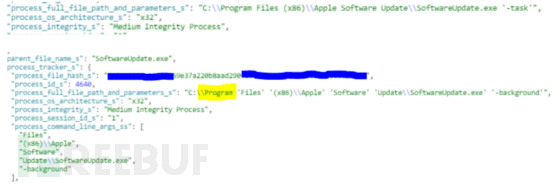

八月份���,該團伙還使用Windows版iTunes的Bonjour更新程序中的一處0day漏洞對某汽車企業(yè)進行攻擊����,值得一提的是Bonjour更新器是在系統(tǒng)上進行獨立安裝的,卸載iTunes和iCloud并不會刪除Bonjour更新器�。該漏洞通過將包含空格但是未包含引號的文件路徑植入父路徑,從而誘騙合法的進程來執(zhí)行BitPaymer勒索軟件��,進而規(guī)避殺軟檢測�����,目前蘋果已經(jīng)發(fā)布補丁�。

根據(jù)上述相關(guān)線索,結(jié)合皮爾磁被勒索的時間是13號���,推測此次皮爾磁勒索事件的投遞方式極有可能是通過釣魚郵件釋放Dridex�����,成功入侵之后并不會立即投放勒索病毒���,而是經(jīng)過一個長時間的偵察階段并竊取域賬號,等到周末再投放BitPaymer勒索軟件。

勒索代碼分析

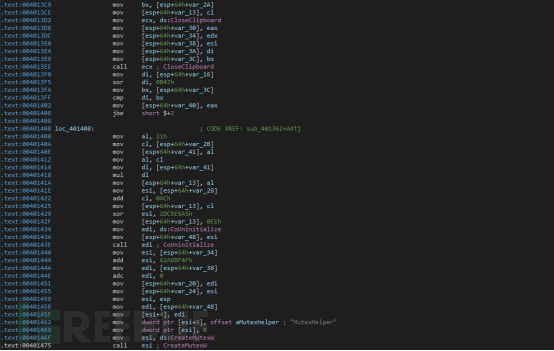

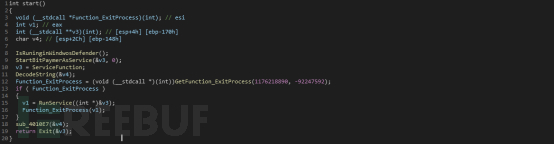

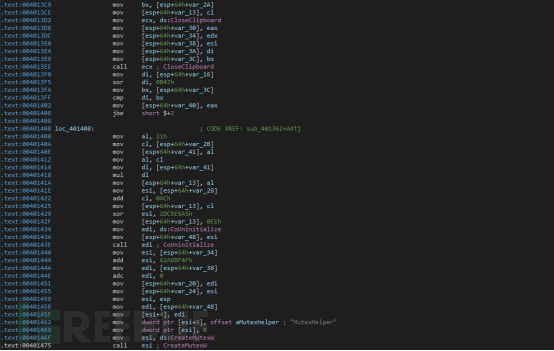

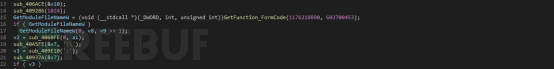

外層loader經(jīng)過復雜的混淆���,經(jīng)過對多個樣本進行分析��,我們發(fā)現(xiàn)該團伙應該開發(fā)了一套自用的混淆框架�,內(nèi)嵌了大量的無用代碼和無效函數(shù):

加載BitPaymer:

內(nèi)存加載:

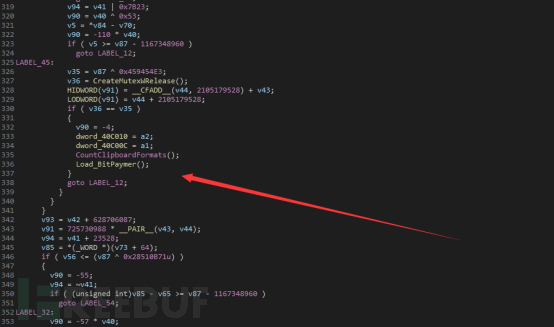

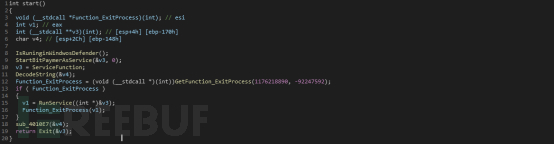

整體執(zhí)行流程如下圖:

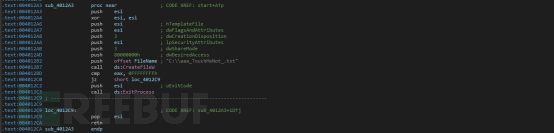

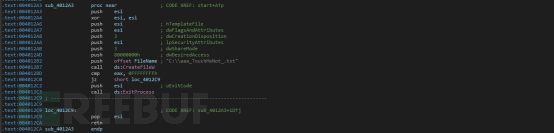

一開始就會檢測C:\\aaa_TouchMeNot_.txt文件是否存在:

aaa_TouchMeNot_.txt是在Windows Defender Emulator虛擬機中放置的文件��,通過檢測該文件是否存在來判斷當前運行環(huán)境是否在Windows Defender虛擬機中���,以此來繞過Windows Defender的檢測��。

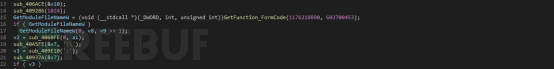

RC 4算法解密出勒索信和要加密的后綴:

通過尋找自身名稱中是否含有“:”�����,以此來判斷當前是否作為ADS流執(zhí)行

如果不是則將自身復制到%APPDATA%/隨機名稱:Bin�,創(chuàng)建新進程���,該ADS流會執(zhí)行以下操作:

1�����、刪除原始操作。

2、將自身從ADS拷貝到%APPDATA%目錄下�,并隱藏。

3�、在臨時目錄創(chuàng)建一個BAT文件。

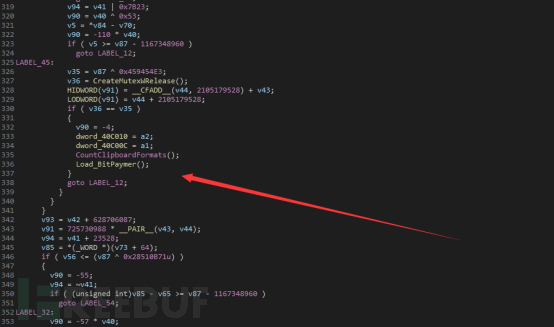

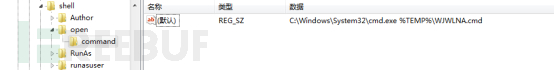

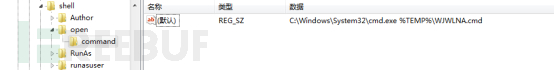

有趣的是����,該樣本還會通過HKCR\mscfile\shell\open\command注冊表鍵值來繞過UAC,實現(xiàn)持久化��,路上指向上述的BAT文件����。

如果該操作未成功,則退出不加密文件系統(tǒng)���,調(diào)用以下命令��,刪除卷影:

vssadmin.exe Delete Shadows /All/ Quiet

diskshadow.exe / s%TEMP%\

并加密文件����,彈出勒索信����。

總結(jié)

工業(yè) 4.0 帶動制造業(yè)、流程控制、基礎(chǔ)設施和不計其數(shù)的其他工業(yè)控制系統(tǒng)(ICS)取得了巨大進步�����,但隨之而來的是針對這些系統(tǒng)的威脅也在日益上漲���。系統(tǒng)連接程度越高�����,風險相對也越大�����。今年早些時候����,思科宣布收購法國ICS網(wǎng)絡安全廠商Sentryo��,Sentryo是專門為企業(yè)工業(yè)控制系統(tǒng)提供網(wǎng)絡安全解決方案的�,其業(yè)務涵蓋能源、制造�����、石油、天然氣和運輸行業(yè)����。

最近幾年��,工業(yè)安全受到了各個國家的重視�����,國外各大廠商如賽門鐵克�����,CheckPoint相繼發(fā)布針對工業(yè)控制系統(tǒng)的安全解決方案��,在18日開幕的2019工業(yè)互聯(lián)網(wǎng)全球峰會中提出了“感知+互聯(lián)+智能”的未來工業(yè)化的目標和前景���,對于安全人員來講這無疑是巨大的挑戰(zhàn)���。