信息來源:Hacker News

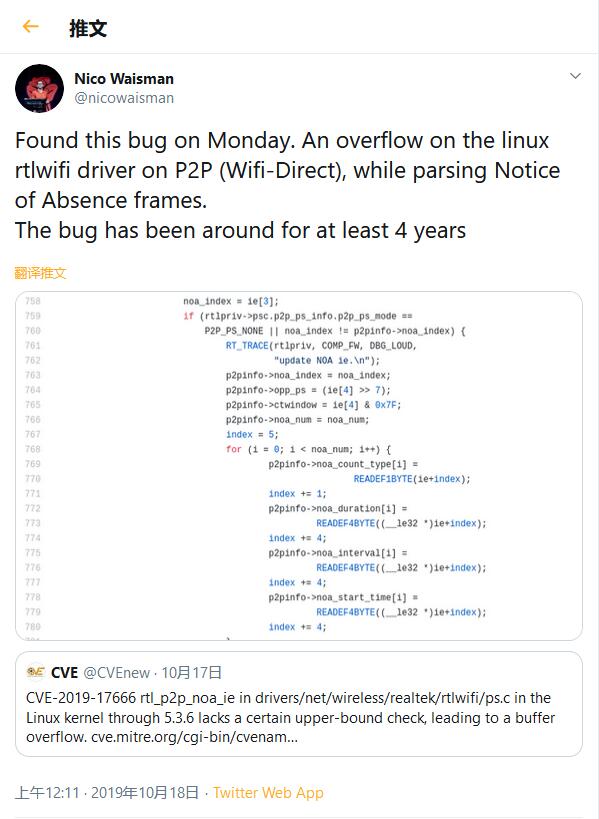

一位安全研究人員表示,由于Linux中存在的嚴(yán)重安全漏洞能導(dǎo)致使用WiFi信號的附近設(shè)備崩潰����,或者完全被黑客掌控。名叫 Nico Waisman 的安全研究人員發(fā)推文稱����,該漏洞位于RTLWIFI驅(qū)動程序中,而該驅(qū)動程序用于在Linux設(shè)備上支持Realtek WiFi芯片���。

據(jù)悉當(dāng)具有Realtek Wi-Fi芯片的計算機(jī)在惡意設(shè)備的無線電范圍內(nèi)時�����,該漏洞將會在Linux內(nèi)核中觸發(fā)緩沖區(qū)溢出問題�����。該漏洞不僅可以引起操作系統(tǒng)崩潰,而且還允許黑客完全掌控計算機(jī)����。該缺陷可追溯到2013年發(fā)布的Linux內(nèi)核的3.10.1版本�����。

Github的首席安全工程師Nico Waisman表示:“這個漏洞非常嚴(yán)重�,只要您使用Realtek(RTLWIFI)驅(qū)動程序��,此漏洞就可以通過Linux內(nèi)核上的Wi-Fi遠(yuǎn)程觸發(fā)溢出����。”漏洞跟蹤為CVE-2019-17666��。 Linux開發(fā)人員在星期三提出了一個修復(fù)程序�����,很可能在未來幾天或幾周內(nèi)將其合并到OS內(nèi)核中����。只有在此之后,該修補(bǔ)程序才能進(jìn)入各種Linux發(fā)行版���。

Waisman表示目前還沒有設(shè)計出一種概念驗證攻擊�����,利用該漏洞在受影響的設(shè)備上執(zhí)行惡意代碼���。不過他表示:“我仍在試圖探索�����,這肯定會……花一些時間(當(dāng)然�����,這或許是不可能的)�。在表面上�,[this]是應(yīng)該被利用的溢出。最壞的情況是�,[this]是拒絕服務(wù);最好的情況是�,您得到了shell?���!?

在該漏洞公開之后,該研究專家沒有繼續(xù)在推特上研究這個漏洞����。