概述

2017年9月18日�,有情報(bào)披露����,著名的系統(tǒng)優(yōu)化工具CCleaner的某個(gè)版本被發(fā)現(xiàn)植入后門�,大量使用該工具的用戶恐將面臨泄密風(fēng)險(xiǎn)�����。這是繼Xshell后門事件后�����,又一起嚴(yán)重的軟件供應(yīng)鏈來(lái)源攻擊事件�。

CCleaner是一款免費(fèi)的系統(tǒng)優(yōu)化和隱私保護(hù)工具。主要用來(lái)清除Windows系統(tǒng)不再使用的垃圾文件����,以騰出更多硬盤空間�����,并且還具有清除上網(wǎng)記錄等功能�。被植入后門的版本為8月15日上線的5.33版本。

目前我們發(fā)現(xiàn)部分國(guó)內(nèi)下載站點(diǎn)仍在分發(fā)存在后門的版本�����。金睛安全研究團(tuán)隊(duì)在此提醒廣大使用該工具的用戶,及時(shí)卸載有問(wèn)題的版本�,避免隱私泄露的風(fēng)險(xiǎn)。

影響版本

CCleaner 5.33.6162

事件分析

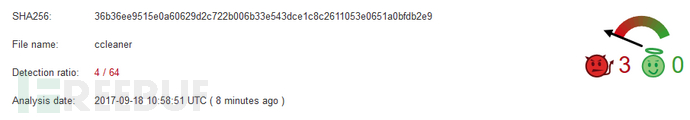

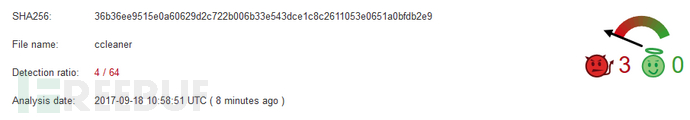

出現(xiàn)問(wèn)題的版本是在 2017 年 8 月 15 日發(fā)布的����,直到9月11日才從官方服務(wù)器上移除。由于該版本使用了有效的數(shù)字簽名��,因此截止到目前為止大多數(shù)安全廠商仍無(wú)法檢測(cè)���。

CCleaner總共擁有20億次下載量�����,且每周的下載量超過(guò)500萬(wàn)�,從發(fā)布日期到移除日期����,可以估算該版本已經(jīng)有將近2000萬(wàn)次數(shù)的下載量,這意味著有大量用戶可能已經(jīng)受到感染�����。

后門代碼分析

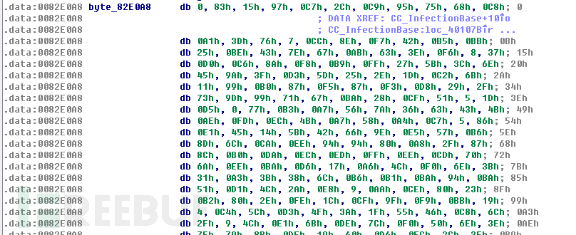

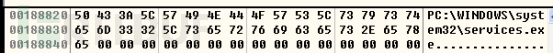

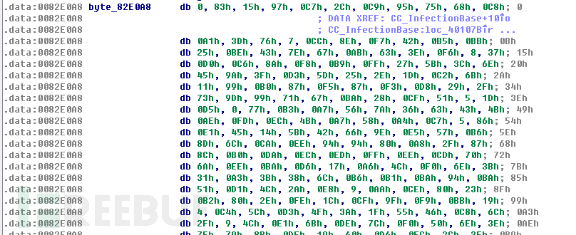

1、在存在問(wèn)題版本軟件的0x0082E0A8偏移處存放著加密的shellcode�。

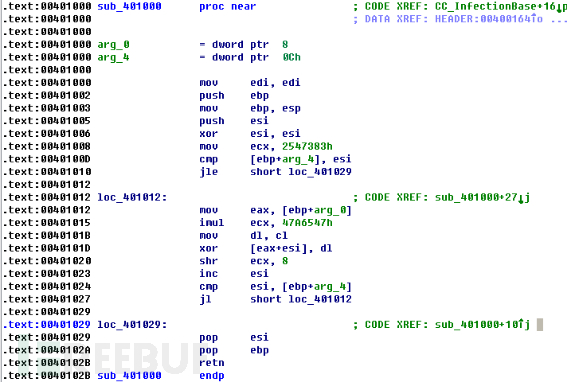

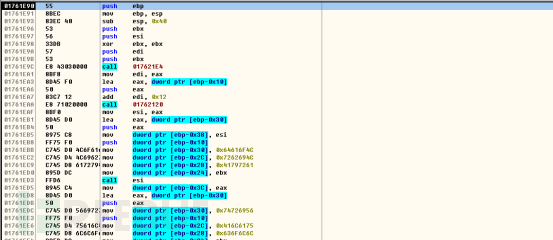

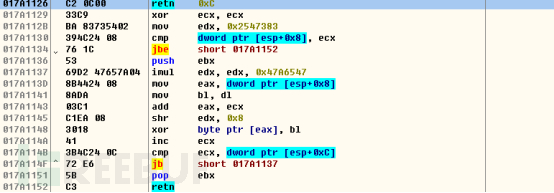

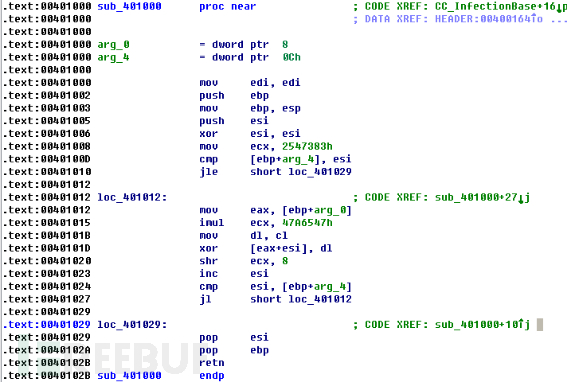

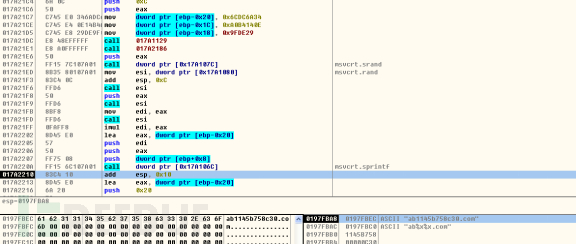

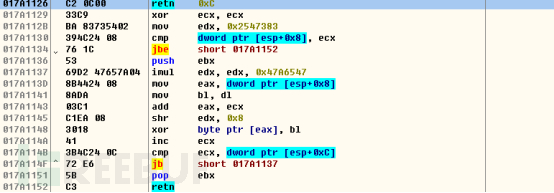

2、首先通過(guò)如下代碼進(jìn)行解密shellcode�。

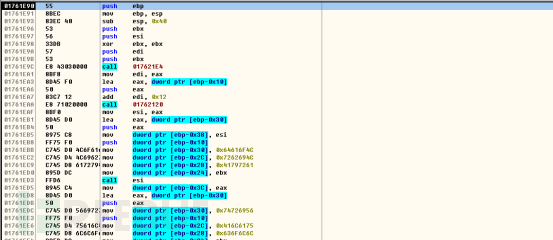

3、shellcode執(zhí)行后�����,加載需要使用的動(dòng)態(tài)庫(kù)�,獲取需要用到的函數(shù)地址。動(dòng)態(tài)庫(kù)名稱及函數(shù)名稱都做了加密處理����。

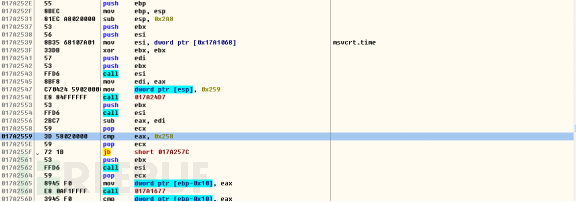

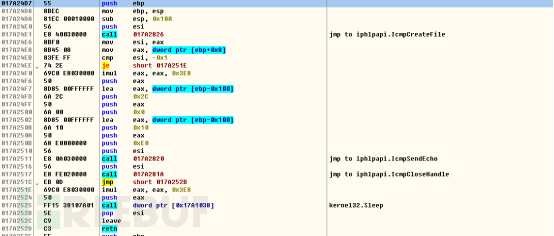

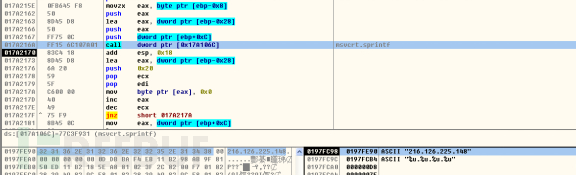

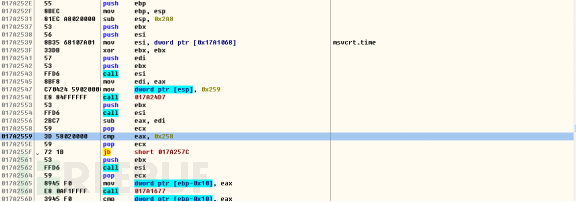

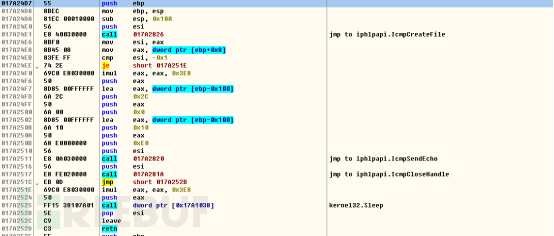

4、啟動(dòng)一個(gè)線程執(zhí)行主要操作���。線程啟動(dòng)時(shí)��,首先嘗試ping224.0.0.0�,并設(shè)置超時(shí)601秒�,之后檢測(cè)經(jīng)過(guò)的時(shí)長(zhǎng)是否大于等于600秒��。如果小于則自動(dòng)退出����。如果無(wú)法執(zhí)行Ping操作��,則使用sleep函數(shù)執(zhí)行上述相同操作�����。

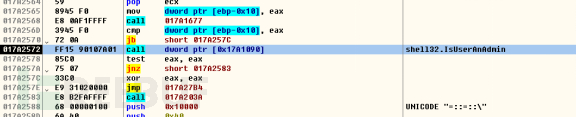

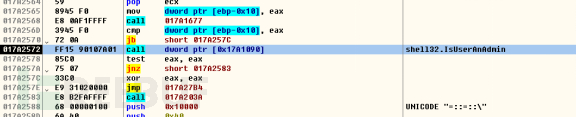

5����、如果上述時(shí)間檢查都通過(guò)�,則進(jìn)入以下流程。檢查是否有管理員權(quán)限����,如果沒(méi)有則提升至Debug權(quán)限。

6���、解密C&C服務(wù)器IP�����。

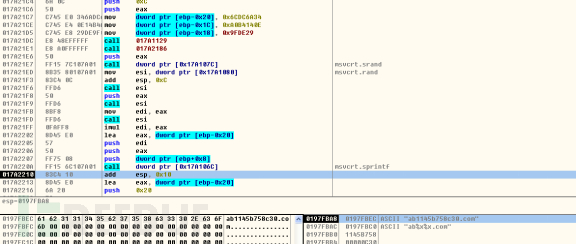

7���、根據(jù)DGA域名算法隨機(jī)生成隨機(jī)域名�����。

DGA域名和時(shí)間對(duì)應(yīng)關(guān)系如下:

|

時(shí)間

|

使用的DGA域名

|

|

2017年2月

|

ab6d54340c1a.com

|

|

2017年3月

|

aba9a949bc1d.com

|

|

2017年4月

|

ab2da3d400c20.com

|

|

2017年5月

|

ab3520430c23.com

|

|

2017年6月

|

ab1c403220c27.com

|

|

2017年7月

|

ab1abad1d0c2a.com

|

|

2017年8月

|

ab8cee60c2d.com

|

|

2017年9月

|

ab1145b758c30.com

|

|

2017年10月

|

ab890e964c34.com

|

|

2017年11月

|

ab3d685a0c37.com

|

|

2017年12月

|

ab70a139cc3a.com

|

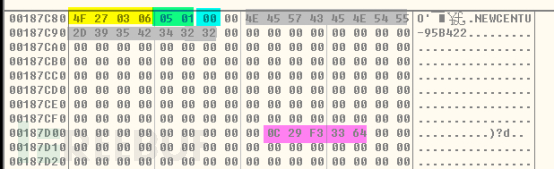

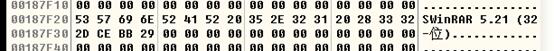

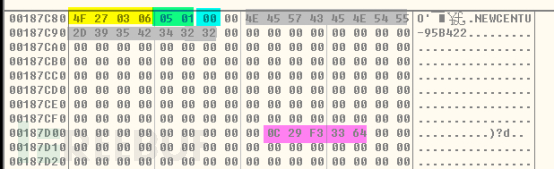

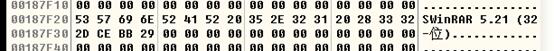

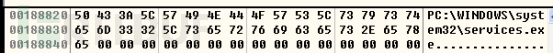

8���、獲取計(jì)算機(jī)名稱,MAC地址����,系統(tǒng)版本信息,軟件安裝信息��,進(jìn)程信息等并填入下列結(jié)構(gòu)中����。

|

偏移地址

|

字段含義

|

|

0×00

|

InstallID

|

|

0×04

|

操作系統(tǒng)主版本

|

|

0×05

|

子系統(tǒng)版本

|

|

0×06

|

是否為64位

|

|

0×07

|

默認(rèn)為0

|

|

0×08

|

計(jì)算機(jī)名稱

|

|

0×48

|

計(jì)算機(jī)域的DNS信息

|

|

0×88

|

MAC地址

|

|

0xA0

|

安裝程序信息(以標(biāo)志位0×53開(kāi)頭),正在運(yùn)行的進(jìn)程信息(以標(biāo)志位0×50開(kāi)頭)

|

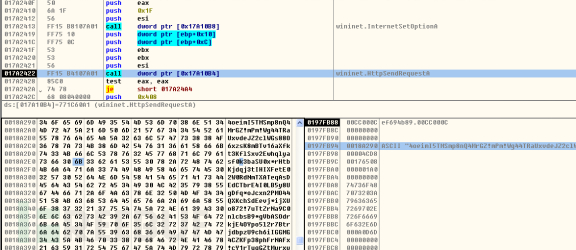

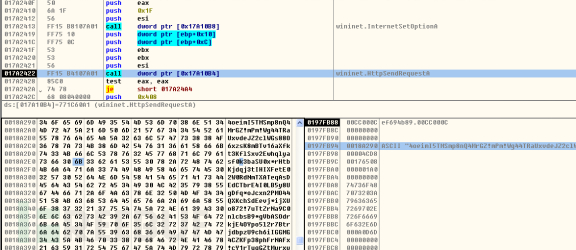

對(duì)應(yīng)發(fā)送的數(shù)據(jù)如下:

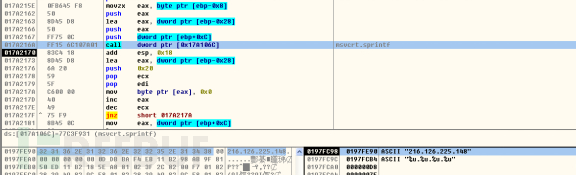

然后將以上信息經(jīng)過(guò)兩次加密發(fā)送給C&C服務(wù)器216.126.225.148

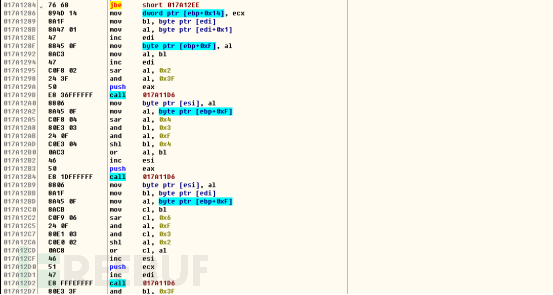

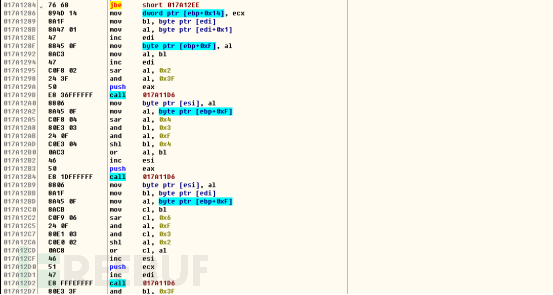

第一次加密:

第二次加密(經(jīng)過(guò)修改的Base64算法):

最后將上述加密后的數(shù)據(jù)發(fā)送給C&C服務(wù)器

如果上述IP地址不可達(dá)�����,則將上述信息發(fā)送給DGA域名�����。

下列為已知暴露在外網(wǎng)當(dāng)中的帶有后門的版本

|

文件名

|

MD5

|

文件大小

|

|

ccsetup533.exe

|

75735db7291a19329190757437bdb847

|

9563KB

|

|

d488e4b61c233293bec2ee09553d3a2f

|

7600KB

|

|

ef694b89ad7addb9a16bb6f26f1efaf7

|

7501KB

|

IOC信息:

|

C&C服務(wù)器

|

|

ab6d54340c1a.com

|

|

aba9a949bc1d.com

|

|

ab2da3d400c20.com

|

|

ab3520430c23.com

|

|

ab1c403220c27.com

|

|

ab1abad1d0c2a.com

|

|

ab8cee60c2d.com

|

|

ab1145b758c30.com

|

|

ab890e964c34.com

|

|

ab3d685a0c37.com

|

|

ab70a139cc3a.com

|

|

C&C服務(wù)器

|

|

216.126.225.148

|

解決方案

及時(shí)卸載有問(wèn)題的5.33版本����,并去官網(wǎng)下載最新5.34版本(下載地址)