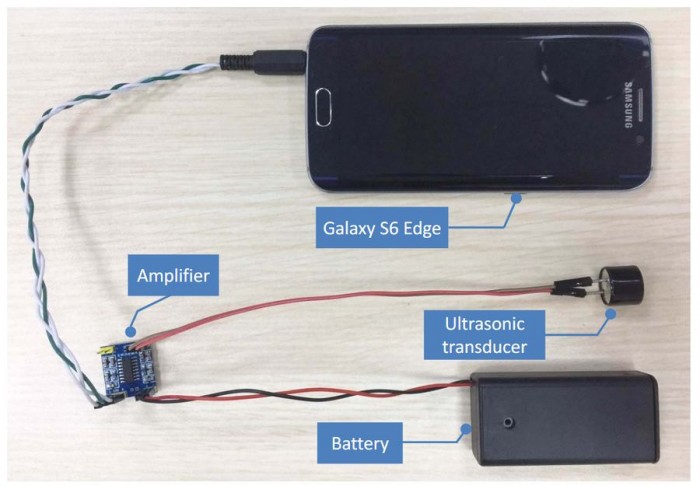

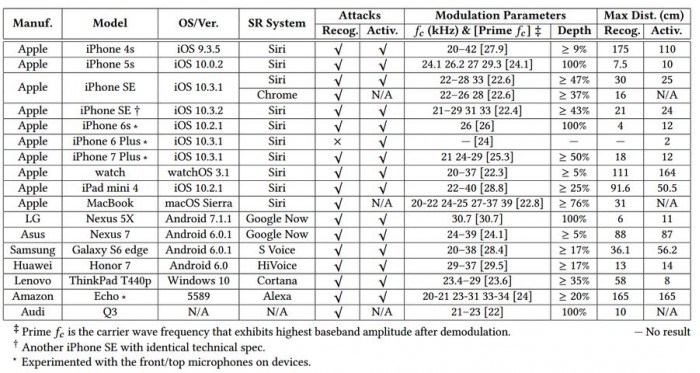

近日來(lái)自中國(guó)浙江大學(xué)的科研團(tuán)隊(duì)發(fā)現(xiàn)了新的漏洞�,并將這種攻擊方式命名為“DolphinAttack”�。攻擊原理就是通過(guò)將人類(lèi)發(fā)布的語(yǔ)音命令頻率轉(zhuǎn)換成為超聲波頻率。因此這些聲音對(duì)于人耳來(lái)說(shuō)是無(wú)法聽(tīng)見(jiàn)的�����,但iPad�、iPhone、MacBooks���、Apple Watch��、亞馬遜Echo和聯(lián)想ThinkPad T440p�,甚至是奧迪Q3都能聽(tīng)到這些命令。

在科學(xué)實(shí)驗(yàn)過(guò)程中�,研究人員成功的入侵了Google Assistant、蘋(píng)果的Siri����、亞馬遜的Alexa、三星的S Voice����、微軟的Cortana以及華為的HiVoice。目前尚不清楚為何三星的Bixby沒(méi)有參與測(cè)試�,可能是在測(cè)試期間還沒(méi)正式發(fā)布的緣故。

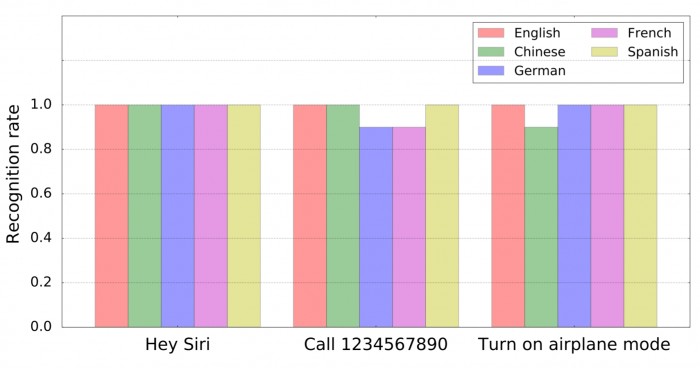

科研人員不僅能夠“靜默”激活語(yǔ)音助手���,而且還能執(zhí)行撥打電話����、打開(kāi)網(wǎng)站���、關(guān)閉飛行模式���,能夠下達(dá)開(kāi)門(mén)解鎖(已經(jīng)綁定智能門(mén)鎖)等命令����。